La recopilación de información de contacto externa es una de las técnicas más habituales entre los ciberdelincuentes y una parte fundamental de la fase de «reconocimiento» en los ciberataques, ya que les permite entender la estructura y dinámica de la organización objetivo.

Para ello, se sirven de diversas fuentes de información pública con el fin de identificar posibles víctimas o desarrollar estrategias más efectivas para sus futuras acciones maliciosas: ataques dirigidos, de ingeniería social y otro tipo de actividades que aumentan las probabilidades de éxito de una intrusión.

Subtécnicas según el MITRE

La matriz MITRE recoge varias subtécnicas que permiten conocer con mayor precisión cómo los atacantes llevan a cabo esta actividad, mediante la obtención de información de contacto, a través de:

- Empleados. Sus nombres, correos electrónicos, teléfonos, historial profesional, cargos, relaciones entre individuos u otras referencias sensibles mediante plataformas como LinkedIn o redes sociales corporativas.

- Proveedores o empresas asociadas. A menudo, los ciberdelincuentes utilizan sus datos para comprometer a terceros con el fin de acceder indirectamente a la red de la organización principal.

- Fuentes públicas online. Por ejemplo, registros gubernamentales, directorios telefónicos, o bases de datos accesibles para reunir información sobre personas y otro tipo de entidades.

Cómo detectar y paliar esta amenaza

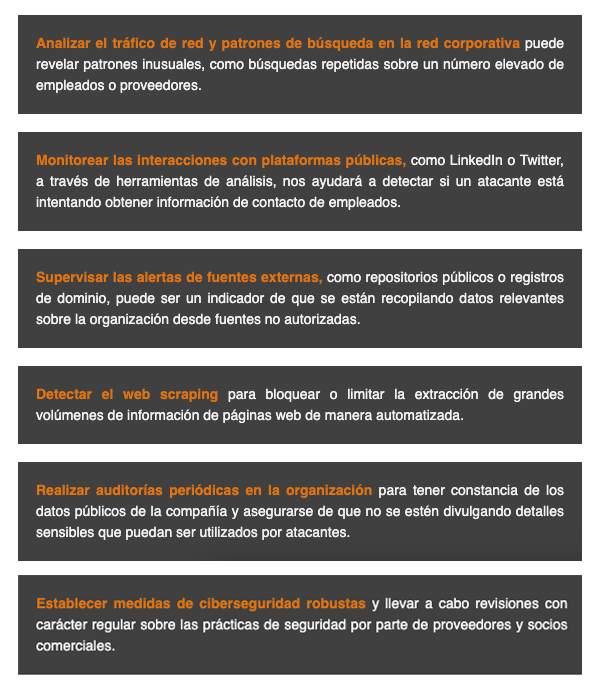

Descubrir esta técnica es una tarea compleja, ya que el proceso de recopilación de información generalmente no implica la ejecución de malware directamente en los sistemas de la víctima. Sin embargo, existen varias tácticas que las organizaciones pueden emplear para identificar comportamientos sospechosos asociados con este método, como:

Para más información: attack.mitre.org